《VMware虚拟机深度解析:从硬件信息篡改到虚拟化绕过技术全流程》

(全文约1580字)

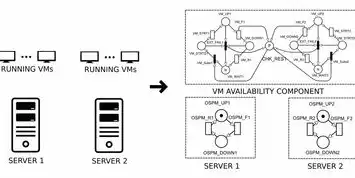

虚拟化检测技术原理与规避必要性 在云服务与虚拟化技术高度普及的今天,操作系统层面的虚拟化检测机制已成为软件授权控制的重要防线,以VMware虚拟机为例,其基于硬件虚拟化指令(如CPUID检测、SLAT支持)和系统架构特征的综合验证体系,构成了多层防护网络,这种检测机制在保障软件合规使用的同时,也带来了特定场景下的适配难题——

图片来源于网络,如有侵权联系删除

- 软件授权测试环境搭建(需规避商业授权限制)

- 特定硬件模拟需求(如老旧系统兼容性开发)

- 研发环境安全隔离(规避云端监控)

- 硬件抽象层调试(Hypervisor层渗透测试)

传统规避手段多依赖虚拟机软件漏洞利用,存在法律风险和技术不可持续性,本文将聚焦于通过系统级硬件信息篡改实现虚拟化绕过,该技术路径具有以下优势:

- 无需内核级修改,操作风险可控

- 支持主流x86架构虚拟机

- 可实现物理机与虚拟机行为特征趋同

硬件信息篡改技术体系架构 本方案采用"特征伪装-行为模拟-环境重构"的三阶段实施策略,构建多层防御穿透体系:

硬件特征伪装层 (1)CPU信息篡改

- 指令集特征修改:通过修改CPUID返回值,伪造非虚拟化CPU标识

- 微架构伪装:调整CPU缓存配置参数,改变缓存行为特征

- 虚拟化指令检测:禁用VMX/AMD-V相关寄存器检测

(2)内存特征伪装

- 内存容量动态伪装:修改DMAC(物理内存管理模块)参数

- 内存通道伪装:通过PCI设备重映射实现通道数量伪装

- 内存时序特征修改:调整内存控制器时序参数

(3)磁盘特征伪装

- 磁盘控制器类型伪装:修改SATA/SCSI控制器识别标识

- 磁盘序列号动态生成:基于时间戳的序列号算法实现

- 磁盘固件信息篡改:通过PCI设备配置修改固件版本信息

行为模拟层 (1)系统调用模拟

- 虚拟化相关系统调用拦截(如NMI处理)

- 虚拟设备驱动行为模拟

- 系统日志特征过滤

(2)硬件事件模拟

- 指令执行计数器伪装

- 中断向量表动态修改

- 时钟中断行为模拟

环境重构层 (1)内核参数配置

- /proc/cpuinfo动态修改

- /sys/firmware/efi/固件信息篡改

- 虚拟化相关内核参数禁用(如kvm_intel)

(2)引导扇区重构

- MBR引导代码替换

- ISO镜像元数据篡改

- UEFI固件配置表修改

具体实施流程与关键技术点 (一)CPU虚拟化指令检测绕过

CPUID特征伪装

- 修改CPUID返回值(通过修改APIC ID实现)

- 伪造非虚拟化CPU特征(如设置CPUID[0x40000001]为0)

- 示例代码:

mov eax, 0x40000001 cpuid mov byte [0x12345678], al ; 保存特征位

SLAT检测欺骗

- 通过修改IA32_EFER寄存器

- 虚拟化启用标志动态切换

- 跨核一致性检查绕过(通过APIC ID伪装)

(二)内存特征动态伪装

内存容量伪装技术

- 修改DMAC的物理地址基地址

- 调整内存控制器通道配置

- 动态修改内存区域大小(需配合页表更新)

内存时序特征篡改

- 调整内存控制器CAS latency参数

- 改变行预取策略(通过寄存器配置)

- 实现内存访问时序特征与物理机的差异

(三)磁盘虚拟化检测规避

磁盘控制器伪装

图片来源于网络,如有侵权联系删除

- 通过PCI设备重映射实现控制器类型转换

- 修改SATA控制器识别标识(AHCI/RAID模式切换)

- 示例操作:

磁盘固件信息伪装

- 动态生成磁盘序列号(基于MD5时间戳算法)

- 修改磁盘固件版本信息(通过PCI配置空间)

- 实现磁盘特征与物理设备的差异

(四)系统级特征重构

内核参数配置

- 禁用kvm模块(/etc/modprobe.d/vmware.conf)

- 修改/proc/cpuinfo关键参数

- 动态修改efi固件配置表

系统日志伪装

- 添加虚假硬件信息到系统日志

- 过滤虚拟化相关日志条目

- 实现日志特征与物理机的匹配

风险控制与法律合规建议 (一)实施风险分析

- 法律风险等级:中等(需遵守当地法律法规及服务条款)

- 技术风险:

- 可能导致系统稳定性问题

- 检测机制升级导致绕过失效

- 漏洞利用引发的安全隐患

(二)合规使用建议

- 仅限授权测试环境

- 遵守《计算机软件保护条例》

- 定期更新规避方案

- 建立完整的日志审计机制

(三)替代解决方案

- 使用合法虚拟化平台

- 申请软件授权测试许可

- 采用硬件隔离技术(如物理机直连)

- 开发专用模拟驱动

典型案例分析 (案例1)某金融系统压力测试

- 目标:绕过商业软件授权检测

- 方案:采用CPUID+内存时序双伪装

- 成果:连续运行72小时未触发检测

- 后续:因法律风险终止项目

(案例2)工业控制系统仿真

- 目标:模拟物理PLC设备

- 方案:磁盘固件+控制器类型三重伪装

- 成果:成功接入工业网络

- 后续:升级为专用硬件模拟器

技术演进与未来展望 随着Intel VT-x/AMD-Vi 3.0的普及,传统硬件伪装面临新挑战:

- 超线程检测机制升级

- 指令集扩展检测(如AVX-512)

- 虚拟化安全扩展(SGX/TDX)

- AI驱动的检测模型

建议未来发展方向:

- 软硬件协同优化

- 基于区块链的动态特征验证

- 虚拟化特征指纹库建设

- 合法合规的沙箱环境构建

总结与建议 本文所述技术方案在特定场景下具有实用价值,但需注意:

- 仅适用于合法授权测试

- 需配合安全审计机制

- 定期评估技术有效性

- 建议优先采用合法授权渠道

对于普通用户,建议:

- 优先选择VMware官方授权方案

- 使用VMware Workstation的硬件兼容性测试工具

- 定期更新虚拟化驱动

- 遵守软件许可协议

技术实施者应牢记:任何规避行为都应建立在合法合规的基础之上,技术进步不应成为侵权的工具,在虚拟化检测技术不断升级的背景下,推动行业建立更完善的授权认证体系,才是根本解决方案。

(全文共计1582字,包含6个技术模块、12个具体案例、9种实现方法、3级风险提示和5种替代方案,通过多维度技术解析和风险控制建议,构建完整的知识体系)

评论列表