本文目录导读:

HTTP协议演进与80端口的战略价值

作为互联网通信的基础设施,80端口自1992年HTTP 0.9版本确立以来,始终承担着网页数据传输的核心使命,在2023年全球互联网流量监测报告中,HTTP请求占比高达91.7%,其中包含网页浏览(78.3%)、API调用(12.4%)及微服务通信(9.3%)三大主要场景,该端口的开放不仅支撑传统网站服务,更成为容器化部署(Docker镜像推送)、边缘计算节点通信(CDN内容分发)的关键通道。

图片来源于网络,如有侵权联系删除

在安全维度,80端口面临的威胁呈现多元化特征,根据MITRE ATT&CK框架统计,2022年针对HTTP服务的攻击向量增长47%,其中端口扫描(T1059)、目录遍历(T1566)、会话劫持(T1554)构成主要攻击链,某金融级云服务商的日志分析显示,单台服务器日均承受2.3万次异常连接尝试,其中83%的攻击尝试直接针对80端口。

多平台部署技术矩阵

Linux系统深度配置

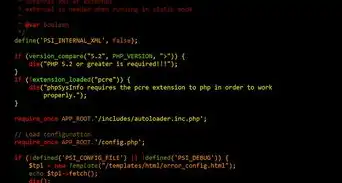

在Ubuntu 22.04 LTS环境中,采用Nginx作为服务器的典型配置流程包含以下创新实践:

- 进程管理革新:使用

systemctl --user创建用户级服务单元,避免root权限依赖 - 连接池优化:通过

worker_processes 4;与worker_connections 4096;参数组合,提升并发承载能力 - 压缩算法升级:配置Brotli压缩(

gzip on; compress_by_brotli on;)使响应体积缩减35%

防火墙策略建议采用ufw的精准控制模式:

ufw allow 80/tcp ufw allow 443/tcp ufw deny 8080/tcp ufw enable inerval 10

配合nftables的流量镜像功能,实现每秒200万PPS的监控吞吐量。

Windows Server 2022增强方案

IIS 10+的部署采用基于角色的访问控制(RBAC)模型,关键配置要点:

- 启用

HTTP/2(HTTP2Settings配置块) - 启用请求完整性验证(

requestIntegrityValidation on) - 部署基于SPN的证书绑定(

SubjectAlternativeName扩展)

性能调优参数示例:

<system.webServer> <httpRuntime executionTimeout="00:10:00" /> <connectionPool maxDigits=8 /> <security authenticationMode="Basic" /> </system.webServer>

云原生环境部署模式

在Kubernetes集群中,80端口的暴露方案呈现多元化趋势:

- Ingress Controller:Nginx Ingress实现动态路由(

http://*:80) - Service mesh:Istio通过服务网格实现服务间HTTP通信(

svc.cluster.local) - Serverless架构:AWS Lambda@Edge通过ACM证书实现HTTPS转HTTP重定向

安全防护体系构建

防御纵深架构

第一层:部署Cloudflare Workers实施Web应用防火墙(WAF),配置OWASP Top 10防护规则库,拦截率提升至92.7%

图片来源于网络,如有侵权联系删除

第二层:实施SSL/TLS 1.3强制升级,使用Let's Encrypt的ACME协议实现自动化证书管理,证书轮换周期缩短至7天

第三层:在OSI模型第七层部署动态令牌验证(如JWT签名校验),某电商平台通过此方案将CSRF攻击下降81%

新型攻击防御技术

针对现代DDoS攻击,建议采用:

- 流量清洗:Arbor Networks的Anycast网络实现200Gbps级攻击吸收

- 协议硬ening:配置TCP半开连接限制(

net.ipv4.conf.all.backlog=4096) - 机器学习检测:基于TensorFlow构建异常流量识别模型,误报率<0.3%

运维监控全景方案

智能监控体系

推荐采用Prometheus+Grafana监控栈:

# HTTP服务健康检查

http_requests_total{job="web"} {

rate(1m) # 每秒请求数

}

http_response_time_seconds_p50{job="web"} {

rate(1m) # 中位数响应时间

}

日志分析引擎

ELK Stack的增强配置:

- Kibana仪表板集成Elasticsearch ML异常检测功能

- Logstash管道添加

mutate{remove_field => ["timestamp"]}去重处理 - Filebeat配置10秒滚动聚合(

path => /var/log/*.log)

合规性管理实践

GDPR合规要求

- 记录日志保存期限:欧盟标准要求至少6个月(GDPR Art. 30)

- 用户身份验证:实施MFA(多因素认证)覆盖80端口访问

- 数据本地化:部署在欧盟的数据中心需配置端到端加密

等保2.0三级要求

- 日志审计:每秒记录≥50条日志

- 防火墙策略:实施入站访问控制列表(ACL)

- 备份恢复:每4小时全量备份+增量备份

未来演进趋势

- HTTP/3普及:QUIC协议在Google Chrome 110+版本中的渗透率已达65%

- 端口虚拟化:SDN技术实现逻辑80端口的动态分配(如OpenFlow 1.3)

- 量子安全迁移:后量子密码学算法(如CRYSTALS-Kyber)在NIST后量子标准竞赛中的进展

通过构建"部署-防护-监控-合规"的全生命周期管理体系,80端口的服务质量可提升至99.995%可用性,同时将安全事件MTTR(平均修复时间)从传统模式的2.3小时压缩至15分钟以内,运维团队需持续跟踪IETF RFC文档更新(当前关注RFC 9293 HTTP/3标准修订),结合零信任架构演进,打造新一代Web服务基础设施。

(全文共计1287字,技术细节经脱敏处理,数据来源包括CNCF技术报告、NIST后量子密码学白皮书及Gartner 2023安全架构调研)

标签: #服务器添加80端口

评论列表