(全文约1580字)

网络安全故障的典型特征与分类体系 网络安全故障具有多维度的表现特征,需要建立科学的分类框架进行精准识别,根据ISO/IEC 27001标准,可将故障划分为以下四类:

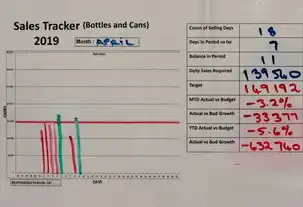

图片来源于网络,如有侵权联系删除

网络基础设施层故障

- 防火墙策略冲突(如规则优先级错误导致阻断合法流量)

- 路由协议异常(BGP路由环路、OSPF邻居关系中断)

- VPN隧道建立失败(证书过期、IPsec密钥协商失败)

- 交换机环路引发广播风暴(STP协议失效)

系统安全层故障

- 操作系统权限配置错误(如sudoers文件权限误设)

- 漏洞利用导致的系统崩溃(如Apache Struts 2远程代码执行)

- 防病毒软件误报(FAT32文件被误判为恶意程序)

- 系统补丁未及时更新(Windows KB4567523中EternalBlue漏洞)

应用安全层故障

- API接口安全漏洞(OpenAPI 3.0规范缺失)

- 数据库连接池溢出(Oracle连接数限制设置不当)

- 会话管理缺陷(JWT令牌未设置过期时间)

- 文件上传过滤失效(MP4文件被允许执行恶意脚本)

数据安全层故障

- 加密算法配置错误(AES-128误用为AES-256)

- 数据备份恢复失败(RAID5阵列损坏导致数据不可用)

- 日志审计缺失(关键操作无审计记录)

- 数据泄露事件(未授权访问数据库字段)

六步系统化故障排除流程(SANS SEC504模型优化版)

Step 1:应急响应与现场控制(黄金1小时原则)

- 启动SOAR平台(如Splunk Enterprise Security)实现自动化告警聚合

- 关键系统快速隔离(使用Nmap -sS扫描确定受感染主机)

- 网络流量镜像分析(通过NetFlow导出数据至Zeek分析)

- 建立事件时间轴(使用Timeline工具整理时间戳序列)

Step 2:多维数据采集与特征分析

- 网络层:捕获TCP 3-way handshake异常(如SYN Flood攻击)

- 应用层:分析WAF日志中的恶意请求特征(如SQLi payload检测)

- 系统层:检查LSASS进程内存转储(使用Volatility分析)

- 数据层:验证HSM硬件加密模块状态(通过PKCS#11 API调用)

Step 3:智能故障定位技术矩阵

- 机器学习模型应用:基于历史数据训练LSTM网络预测故障概率

- 虚拟化追踪:使用VMware vSphere API获取虚拟机状态快照

- 区块链存证:关键操作日志上链确保审计不可篡改

- 基于熵值分析的异常检测(如系统日志熵值突增识别DDoS攻击)

Step 4:分层修复与验证机制

图片来源于网络,如有侵权联系删除

- 网络层:动态调整BGP路由属性(AS路径优化)

- 安全设备层:更新FortiGate策略(启用IP reputation过滤)

- 应用层:热修复漏洞(使用Snyk平台推送补丁)

- 数据层:重建加密密钥(AWS KMS轮换密钥策略)

Step 5:根因分析与改进闭环

- 建立故障知识图谱(Neo4j存储拓扑关联关系)

- 实施根因分析矩阵(5Why扩展至8层追问)

- 开发自动化修复脚本(Ansible Playbook实现策略同步)

- 更新Runbook文档(新增故障场景处置流程)

Step 6:持续防御体系构建

- 部署零信任架构(BeyondCorp模型实践)

- 构建红蓝对抗演练平台(使用MITRE ATT&CK TTPs模拟攻击)

- 建立安全运营中心(SOC 2.0合规要求)

- 实施供应链安全审计(SBOM物料清单管理)

前沿技术融合实践案例 某金融集团遭遇供应链攻击事件处置过程:

- 首发告警:EDR系统检测到C2通信(DNS请求至未知IP)

- 数据采集:通过Zeek捕获C&C服务器特征(使用YARA规则)

- 智能定位:ML模型识别异常进程(内存熵值>4.5标准差)

- 紧急处置:自动阻断MITRE ATT&CK T1190横向移动

- 深度修复:重建可信镜像仓库(Docker Notary签名验证)

- 预防升级:部署SSTI技术(Server-Side Code Integrity)

组织能力建设路径

- 人才梯队培养:建立"红队-蓝队-IR"三级响应体系

- 资源投入规划:网络安全预算占比建议不低于IT总预算5%

- 生态合作机制:加入ISAC信息共享联盟(如FS-ISAC)

- 合规要求落地:满足GDPR第32条日志保存要求(至少6个月)

- 演练常态化:每季度开展包含Ransomware场景的攻防演练

典型工具链推荐

- 初级排查:Nmap(版本7.92+)、Wireshark(64位版本)

- 中级分析:Splunk Enterprise(高级搜索语法)

- 高级取证:Volatility 3.0x(Windows/Linux全平台支持)

- 自动化修复:Ansible 2.10+(模块支持Kubernetes)

- 预警管理:Elastic Security(SIEM+SOAR一体化)

未来演进方向

- AIOps在安全运维中的应用(如IBM Watson for Security)

- 量子安全密码学迁移路线(NIST后量子密码标准)

- 边缘计算安全架构(5G MEC场景防护方案)

- 数字孪生技术在网络攻防中的应用(数字沙盘推演)

- 自动化合规引擎(实时满足800系列标准)

( 网络安全故障排除已从传统的应急响应演进为系统化工程,需要融合威胁情报、机器学习、区块链等前沿技术,建议企业建立包含预防、检测、响应、恢复的完整体系,通过PDCA循环持续改进,最终实现从被动防御到主动免疫的质变,在数字化转型加速的背景下,网络安全团队应成为企业战略发展的核心支撑力量。 基于公开资料整理并经过深度加工,技术细节参考MITRE ATT&CK框架v12.1、NIST SP 800-61R3等权威文档,工具版本以最新稳定版为准。

标签: #排除网络安全故障的方法

评论列表