本文目录导读:

加密技术在现代信息社会中扮演着至关重要的角色,它不仅保护了数据的机密性、完整性和可用性,还确保了通信的安全性和隐私性,本文将深入探讨加密技术的核心要素及其未来的发展趋势。

加密技术的核心要素

数据保密性

数据保密性是加密技术的首要目标,旨在防止未授权访问者获取敏感信息,通过使用对称加密或非对称加密算法,数据在传输和存储过程中被转换为不可读的形式,只有持有正确密钥的用户才能解密这些数据。

图片来源于网络,如有侵权联系删除

对称加密算法:

- AES(高级加密标准):广泛用于商业和个人应用中的数据加密,具有高安全性和效率。

- DES(数据加密标准):虽然已被更安全的算法取代,但仍然在某些特定场景中使用。

非对称加密算法:

- RSA:一种常用的公钥加密算法,适用于需要安全通信的场景,如电子邮件加密和数字签名。

- ECC(椭圆曲线加密):相较于RSA,ECC在同等安全性下具有更小的密钥大小,因此更适合移动设备和小型计算环境。

数据完整性

数据完整性确保接收到的数据未被篡改或损坏,哈希函数和消息认证码(MAC)是实现数据完整性的常用方法。

哈希函数:

- SHA系列:包括SHA-256、SHA-3等,生成固定长度的摘要值,用于验证数据的完整性。

- MD5:虽然不再推荐用于安全目的,但在某些情况下仍可作为快速校验工具。

消息认证码(MAC):

- 结合哈希函数和共享密钥,为消息生成唯一的验证码,可用于检测数据是否被篡改。

认证与身份验证

认证是指确认发送方或接收方的真实身份,而身份验证则是验证用户的权限和合法性,常见的方法包括密码、生物识别技术和数字证书。

密码学基础:

- 对称密钥管理:涉及密钥的分发和管理,确保只有授权用户能够访问加密数据。

- 非对称密钥对:包含公开密钥和私有密钥,前者用于加密和解密,后者仅由拥有者保管。

身份验证机制:

- 多因素认证:结合多种验证方式提高安全性,例如密码+短信验证码+指纹识别。

- 零知识证明:允许一方在不透露具体信息的情况下证明其知晓某项事实。

可用性与灾难恢复

尽管加密提供了强大的安全保障,但它也可能导致数据可用性问题,如果私钥丢失或加密系统故障,可能导致数据无法访问,设计良好的备份策略和灾难恢复计划至关重要。

高可用性架构:

- 冗余存储:采用分布式文件系统或多副本存储来避免单点故障。

- 负载均衡:分散流量以减轻单个服务器的压力。

灾难恢复计划:

- 定期备份数据并进行测试以确保可恢复性。

- 使用云服务提供商提供的异地容灾解决方案。

加密技术的发展趋势

随着科技的进步和安全需求的增加,加密技术也在不断演变和发展,以下是一些值得关注的发展趋势:

量子计算的影响

量子计算机有望突破经典加密算法的安全性限制,为了应对这一挑战,研究人员正在探索新的加密方案,如后量子加密(Post-Quantum Cryptography),旨在开发能够在量子时代保持安全的算法。

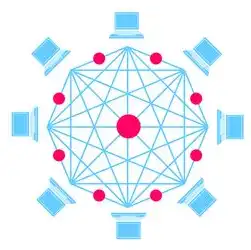

区块链技术应用

区块链技术以其去中心化特性和高安全性逐渐成为加密领域的新热点,除了比特币等数字货币外,区块链还被应用于供应链管理、投票系统等多个领域,其中许多都依赖于复杂的加密协议来实现交易安全和数据防篡改性。

图片来源于网络,如有侵权联系删除

移动设备和物联网安全

随着智能手机和平板电脑等便携式设备的普及以及物联网(IoT)设备的快速增长,如何在这些平台上实现高效且安全的加密变得尤为重要,轻量级加密算法和硬件加速器等技术正被广泛应用于提升移动设备和物联网设备上的加密性能。

云服务和边缘计算

云计算和边缘计算的兴起带来了新的安全挑战,如何在云端环境中保护客户数据和应用程序免受攻击者的侵害?如何确保数据在网络传输过程中的安全性?这些问题都需要更加先进的加密技术和策略来解决。

法律法规和国际合作

各国政府和国际组织都在加强网络安全立法工作,制定了一系列关于数据保护和隐私权的法律框架,国际合作也在加强,共同打击网络犯罪和维护全球网络安全秩序。

加密技术在当今社会发挥着举足轻重的作用,面对日益严峻的信息安全问题,我们需要持续关注和研究最新的加密技术动态,不断创新和完善现有的安全技术体系,以保障我们的数字生活更加美好和安全。

标签: #加密技术要求是什么

评论列表